Temat ochrony danych osobowych w systemach poczty elektronicznej, nie jest niczym nowym. Dane te zawsze należy odpowiednio chronić i być świadomym konsekwencji ich przetwarzania. Słowo klucz to „odpowiednio chronić". Jak to bywa w praktyce, nie otrzymujemy jasnej i klarownej listy wymagań do spełnienie w odnieseniu do RODO/GDPR. Zostają zatem ogólne wytyczne oraz rekomendacje co i jak zrobić, aby zabezpieczyć w środowisku poczty proces przetwarzania danych, w tym danych osobowych na odpowiednim poziomie bezpieczeństwa.

Wytyczne dotyczące "możliwości bycia zapomnianym" dla biznesowej poczty elektronicznej stanowią element bardzo trudny do spełnienia, nie mówiąc już o anonimizacji danych osobowych, czy pseudonimizacji.

Z naszej praktyki w przypadku działań INTALIO na etapie oceny ryzyka i mechanizmów związanych z zabezpieczeniem danych dla celów projektowych, opieramy się o wytyczne zgromadzone w poniższym dokumencie,

Opinia w sprawie bezpieczeństwa danych przekazywanych przy użyciu poczty elektronicznej

Dokument opisuje w pięciu punktach zagadnienia nad którymi warto się pochylić w przypadku analizy stanu i zabezpieczeń środowiska poczty elektronicznej w Organizacji.

Zagadnienia to:

- Szyfrowanie przekazywanych informacji.

- Zapewnienie bezpieczeństwa infrastruktury i kanałów telekomunikacyjnych

- Problem bezpiecznego przechowywania danych na serwerze pocztowym

- Weryfikacja tożsamości

- Właściwy wybór usługodawcy

A teraz w szczegółach narzędzia i funkcje dostępne w systemie Zimbra i powiązane również z wymaganiami jakie definiuje RODO/GDPR.

A. WYSZUKIWANIE ZAWARTOŚCI

W Zimbrze w wersji Network Edition może być realizowana funkcja Discovery, dzięki której możemy definiować kwerendy wyszukiwania na grupie skrzynek zwykłych lub archiwalnych, pojedynczym koncie użytkownika, bądź archiwum. Funkcja umożliwia nam odnalezienie interesujących nas treści i zapisanie tych wyników w dedykowanej do tego celu skrzynce pocztowej. Odpowiednikiem tego rozwiązania w Office365 jest Office 365 Security & Compliance Center oraz część funkcji eDiscovery odnosząca się do poczty elektronicznej.

B. MECHANIZM ROZLICZALNOŚCI DZIAŁAŃ UŻYTKOWNIKÓW

Rozliczalność w Zimbrze realizowana jest na poziomie logów systemu. Zobaczmy w takim razie czego możemy oczekiwać od Zimbry?

.log. Zimbra standardowo zapisuje informacje o swojej pracy w plikach .log. Pliki te znajdują się w katalogu /opt/zimbra/log .

Domyślne ustawienia pozwalają określić :

1. typowe zachowania i stan samych usług

2. wyniki ich działań

3. ponadto również wszystkie podstawowe działania użytkowników i administratorów z wyłączeniem zawartości przesyłanych wiadomości.

- audit.log. Ten log zawiera informacje o procesach logowania i autentykacji użytkowników i administratorów również informacje o nieudanych próbach logowania. Dodatkowo plik zawiera informacje na temat aktywności administratora, umożliwiające śledzenie zmian wprowadzonych w konfiguracji.

- clamd.log. Log zawiera aktywność usługi antywirusowej clamd.

- freshclam.log. Log zawiera informacje o statusie aktualizacji usługi antywirusowej.

- logger_myslow.log. Ten log zawiera informacje o zapytaniach SQL trwających czas dłuższy niż zdefiniowany long_query_time w pliku /opt/zimbra/my.logger.cnf.

- mailbox.log. Log zawiera informacje o pracy serwera mailbox. Zawiera również informacje o działaniach na wiadomościach - odbieranie, wysyłanie, kasowanie, przenoszenie (włączając w to usługi LMTP serwera, połączeń do serwerów IMAP czy POP).

- myslow.log. Ten log zawiera zapytania SQL ze wszystkich serwerów mailbox, które trwały czas dłuższy niż zdefiniowany long_query_time w pliku /opt/zimbra/my.cnf.

- sync.log. Log zawiera informacje o synchronizacjach dokonywanych przez mobilnych klientów Zimbra Collaboration Suite.

Inne logi zawierają dodatkowo:

/opt/zimbra/jetty/logs/. Tu znajdują się logi pracy serwera Jetty.

/opt/zimbra/db/data. <hostname>.err. To jest log błędów bazy wiadomości na serwerze.

/opt/zimbra/logger/db/data. <hostname>.err. To jest log błędów bazy serwera Logger.

/var/log/zimbra.log. Ten log zawiera szczegółowe informacje o aktywności usług: MTA (Postfix, amavisd, antispam, antivirus), Logger, Authentication (cyrus-sasl), i Directory (OpenLDAP). Domyślnie aktywności LDAP są zapisywane w zimbra.log.

Domyślnie czas życia logów nie przekracza 10 dni ale w prosty sposób można to zmienić. Jedynym ograniczeniem dla logów jest dostępna przestrzeń dyskowa.

W przypadkach specjalnych jest możliwa zmiana poziomu logowania dla operacji wykonywanych przez użytkowników (np. z poziomu INFO na DEBUG) która pozwala na otrzymywanie wszystkich informacji o operacjach wykonywanych podczas danego działania. Ilość generowanych logów wzrasta wykładniczo i ze względu na duże obciążenie serwera i pamięci dyskowej polecana jest tylko do diagnostyki problemów.

Trzeba także pamiętać by wykonywać samodzielnie backup (kopie zapasowe) plików z logami bo nie wchodzą one w skład domyślnie wykonywanych kopii zapasowych.

Rozliczanie działań użytkowników odbywa się głównie na podstawie mailbox.log. Tam zawarte są wszelkie informacje o działaniach użytkowników oraz informacje z dostarczenia i wysyłkach wiadomości.

Ze względu na szczegółowość informacji w logach i ich objętość możliwą do analizy, do generowania raportów o aktywnościach użytkowników, potrzebne jest użycie mechanizmów dodatkowych, takich jak np.: analizatory logów.

C. MOŻLIWOŚĆ ZARZĄDZANIA CYKLEM ŻYCIA INFORMACJI PRZECHOWYWANYCH W SYSTEMIE POCZTY

W Zimbrze dostępne są dwie podstawowe funkcjonalności dla użytkowników:

- automatyczne usuwanie wiadomości starszych niż - zdefiniowane na poziomie folderu

- automatyczne usuwanie wiadomości starszych niż - na poziomie całej skrzynki pocztowej

Zimbra domyślnie wspiera zarządzanie czasem życia wiadomości. Minimalny czas życia wiadomości możliwy do ustawienia wynosi 30 dni.

Tak zwane polityki retencji możliwe są do ustawienia globalnie, na poziomie COS i indywidualnie na poziomie kont użytkowników.

Każdy użytkownik ma możliwość ustawiania własnych polityk retencji, ale te polityki nie nadpisują ustawień nadanych przez administratora (wydłużenie czasu życia wiadomości).

Można przypisywać różne polityki z różnymi czasami dla różnych folderów w skrzynce pocztowej niezależnie od polityk obowiązujących całą skrzynkę pocztową (wszystkie wiadomości).

Wiadomości nie są przenoszone do kosza tylko natychmiast kasowane.

>> WAŻNE >> Ponieważ użytkownicy nie widzą czasu życia wiadomości ustawionego przez administratora oraz faktu, że wiadomości są natychmiast kasowane, wskazane jest powiadomić użytkowników o uruchomieniu wygasania czasu życia wiadomości.

D. MECHANIZM OCHRONY PRZED WYCIEKIEM INFORMACJI WRAŻLIWYCH

Zimbra posiada wbudowany w usługę postfixa mechanizm CONTENT FILTER, za pomocą którego możemy wykrywać zdefiniowane przez nas treści np. numery kart płatniczych, PESEL lub inne wyrażenia regularne.

Dodatkowym plusem mechanizmu content filter jest możliwość podłączania do niego zewnętrznych skryptów, które dają możliwość rozszerzenia funkcji wykrywania wrażliwych danych.

E. BEZPIECZEŃSTWO – SZYFROWANIE I WERYFIKACJA TOŻSAMOŚCI

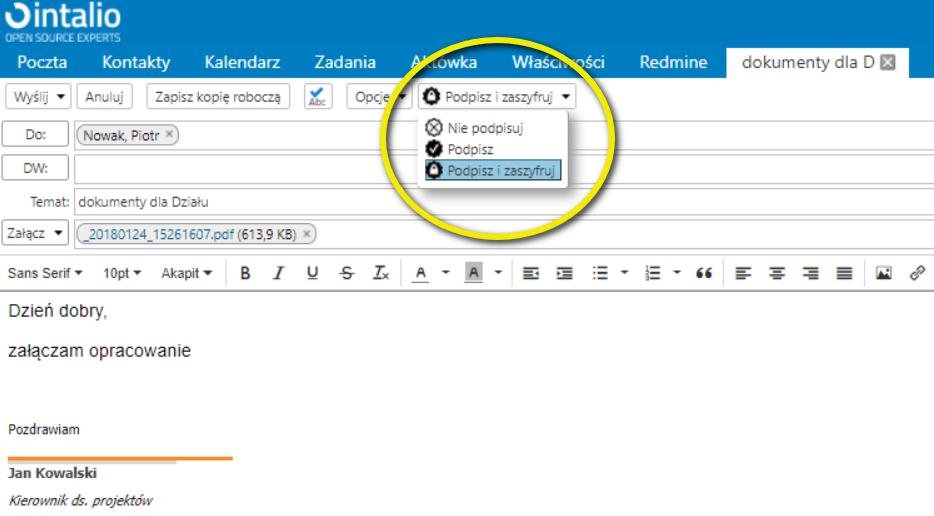

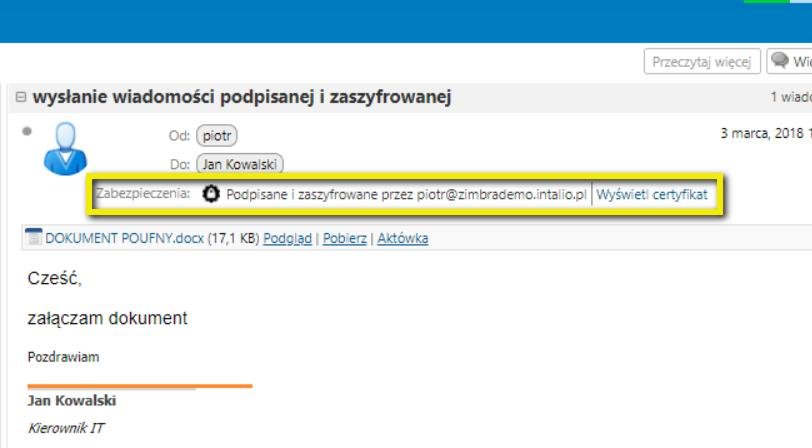

- Szyfrownaie przekazywanych informacji za pomocą pary kluczy (SMIME)

Zimbra posiada wbudowany mechanizm obsługi podpisywania oraz szyfrowania wiadomości za pomocą certyfikatów S/MIME. Funkcja ta pozwala nam na potwierdzanie autentyczności wiadomości za pomocą naszego certyfikatu oraz zabezpieczania jej poprzez zaszyfrowanie parą kluczy, które wcześniej muszą zostać wymienione pomiędzy użytkownikami.

W przypadku wysyłki zaszyfrowanej wiadomości do osoby, która nie posiada klucza odczytanie takiej wiadomości jest niemożliwe, dzięki czemu mamy pewność, że przesyłane poufne dane w zaszyfrowanej wiadomości nie zostaną przejęte przez nieupoważnione do tego osoby.

- Szyfrowane kanały telekomunikacyjne użytkownik -> serwer oraz serwer -> użytkownik, serwer -> serwer.

Zimbra posiada obsługę szyfrowania połączeń za pomocą SSL lub TLS. Komunikacja pomiędzy serwerami jak i użytkownikami jest zabezpieczona certyfikatami. Zimbra posiada możliwość wymuszenia, aby użytkownik musiał przy połączeniach z systemem pocztowym korzystać tylko i wyłącznie z komunikacji szyfrowanej.

W przypadku gdy do serwera Zimbry łączy się zewnętrzny serwer pocztowy wspierający szyfrowanie takowe połączenia także są zabezpieczone.

- Weryfikajca tożsamości (wspacie dla dkim, spf, dmarc)

Zimbra posiada wsparcie dla obsługi standardów DKIM, SPF oraz DMARC, za pomocą których automatycznie sprawdzana jest autentyczność wysłanej wiadomości poprzez weryfikację, czy została nadana z serwera, który jest do tego autoryzowany we wpisach SPF oraz czy podpisana jest za pomocą mechanizmu DKIM. W przypadku wykrycia naruszenia mamy możliwość zdefiniowania co z taką wiadomością ma się stać, czy serwer ma ją odrzucić, w odpowiedni sposób oznaczyć, czy nie podejmować żadnej akcji.

- Zabezpieczenie haseł: 2FA (podwójna autentykacja), blokowanie konta/adresów IP przy próbach typu brute force

Zimbra Network Edition posiada mechanizm podwójnej autentykacji. W przypadku logowania z niezaufanego urządzenia system doatkowo oprócz hasła prosi użytkownika o podanie tokenu autoryzacyjnego wygenerowanego za pomocą np: GOOGLE AUTHENTICATOR.

- Zabezpieczenia przed podszywaniem

Zimbra posiada wbudowany mechanizm zabezpieczający przed podszywaniem się pod użytkowników w systemie. W sytuacji, kiedy atakujący będzie chciał wysłać wiadomość próbując podszyć się pod adres email użytkownika wysyłka taka zostanie zablokowana. Mechanizm umożliwia także blokadę wysyłki wiadomości podszywających się pod nieistniejące konta w domenie obsługiwanej przez serwer Zimbra.